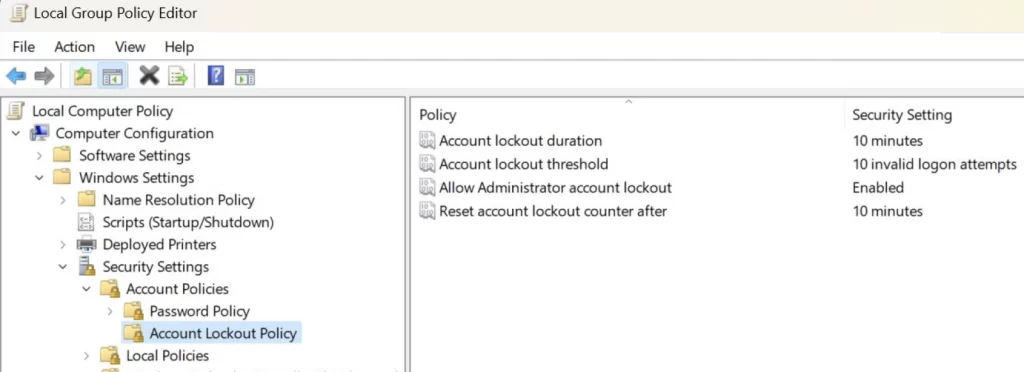

最近的 Windows 11 版本默认启用帐户锁定策略。该策略将在 10 次登录尝试失败 10 分钟后自动锁定用户帐户(包括管理员帐户)。

帐户暴力破解过程通常需要使用自动化工具猜测密码。在连续 10 次输入正确密码失败后,此策略现在默认在最新的 Windows 11 版本(Insider Preview 22528.1000 和更新版本)上被阻止。

“Win11 版本现在有一个默认帐户锁定策略,以减轻 RDP 和其他暴力密码向量,”微软企业和操作系统安全副总裁大卫韦斯顿周四在推特上写道。

“这种技术在人为勒索软件和其他攻击中非常常用——这种控制将使暴力破解变得更加困难,这太棒了!”

正如Weston所说,暴力破解凭据是威胁参与者在不知道帐户密码时通过远程桌面协议 (RDP) 破坏 Windows 系统的一种流行策略。

使用 Windows 远程桌面服务来破坏企业网络在网络犯罪分子中如此普遍。以至于 FBI 表示,RDP 对导致勒索软件攻击的所有网络破坏中负责大约 70-80% 。

Windows 11 帐户锁定策略 (David Weston)

缓慢阻止最流行的攻击媒介

再加上微软最近宣布的其他以安全为中心的变化,包括自动阻止下载文档中的 Office macros。在 Azure AD 中强制执行多因素身份验证 (MFA)。该公司正在慢慢关闭勒索软件的运营商用来破坏 Windows 网络的所有入口向量 和系统。

帐户锁定策略也适用于 Windows 10 系统。但是,不幸的是,默认情况下它并未启用,从而允许攻击者通过暴露的远程桌面协议 (RDP) 服务强行进入 Windows 系统。

管理员可以在 Windows 10 上的组策略管理控制台中从电脑配置\策略\Windows 设置\安全设置\帐户策略\帐户锁定策略配置此策略。

这是一项至关重要的安全改进,因为许多 RDP 服务器,尤其是那些用于帮助远程工作人员访问公司资产的服务器,直接暴露在网络中。如果配置不当,组织的网络就会受到攻击。

根据 FBI IC3 2018 年的一份报告,从长远来看,至少从 2016 年中后期开始,针对 RDP 服务的攻击急剧增加,首先是销售 RDP 访问受感染网络的暗网市场越来越受欢迎。

值得一提的是 UAS,它曾是最大的 RDP 凭据被盗的黑客市场。它泄露了 130 万台当前和历史上被入侵的 Windows 远程桌面服务器的登录名和密码。

Reference by bleepingcomputer.com